ФБР оценило кибервымогателя в $10 млн

Михаил Матвеев (Wazawaka, BorisElcin) подозревается в получении $200 млн от жертв его "зловреда"

Оригинал этого материала© Лента.Ру, 18.05.2023, ФБР объявило награду в 10 миллионов долларов за голову русского хакера. Кто он такой и почему не прячет лицо?, Фото: fbi.gov, Иллюстрация: krebsonsecurity.com

Артур Галеев

Мы предпринимаем эти действия против Матвеева в связи с его участием в кибервымогательствах в отношении правоохранительных органов США, частных компаний и критической инфраструктуры по всему миру

Госдеп США

За что Матвеева объявили в розыск?

Матвеева обвиняют в связях сразу с тремя киберпреступными группировками (Babuk, LockBit и Hive), каждая из которых хорошо известна за пределами России, а особенно — в США. Все они управляли программами-вымогателями, которыми заражали системы жертв (как правило, крупных компаний), блокировали доступ к ним, после чего требовали выкуп за разблокировку.

"Царьград", 18.05.2023, "Биография Михаила Матвеева:что известно о русском хакере, за которого ФБР дает 10 миллионов долларов": Михаил Матвеев родился в 1992 года. Известно, что он живет в Калининграде. [...] Судя по видеообращению, которое он снял для западного журналиста Брайана Кребса, у Михаила Матвеева нет безымянного пальца на руке. Однако что это — врожденный дефект или результат травмы, неизвестно. — Врезка К.ру

В официальном пресс-релизе Минюста США указаны суммы заработка хакерских объединений, с которыми работал Матвеев. За время сотрудничества с россиянином они потребовали у своих жертв около 400 миллионов долларов выкупа, из которых им удалось получить около 200 миллионов долларов. При этом самого Матвеева Минюст США называет «ключевым игроком в российской экосистеме программ-вымогателей».

«Находясь в России, Матвеев использовал несколько вариантов программ-вымогателей для атак на критически важную инфраструктуру по всему миру, включая больницы, правительственные учреждения и организации из других секторов», — сказал помощник генерального прокурора США Кеннет Полите-младший.

В каких атаках обвиняют россиянина?

31-летний Матвеев был объявлен в розыск в США за несколько конкретных атак. В частности, прокуратура полагает, что в июне 2020 года он с помощью программы-вымогателя Hive атаковал полицию одного из округов штата Нью-Джерси, а в мае 2022-го в том же штате его жертвой стала некоммерческая организация по охране психического здоровья. Между двумя этими атаками, весной 2021 года, Матвеев с помощью программы Babuk напал на полицейское управление Вашингтона.

Хакер.Ру, 19.05.2023, "Власти США предложили 10 млн долларов за информацию о русскоязычном хакере": Матвееву предъявлены обвинения в сговоре с целью передачи требований о выкупе, сговоре с целью повреждения защищенных компьютеров и умышленном повреждении защищенных компьютеров. Если он предстанет перед судом и будет признан виновным, ему грозит до 20 лет лишения свободы. — Врезка К.ру

Матвеев, известный в даркнете под никами Wazawaka, Babuk, BorisElcin, unc1756 и Orange, уже отреагировал на включение в список самых разыскиваемых Федеральным бюро расследований (ФБР) США киберпреступников в своем аккаунте в Twitter.

Поехали!

Михаил Матвеев, российский хакер,

в ответ на включение в список самых разыскиваемых ФБР киберпреступников

Другой известный российский киберпреступник, известный под ником Bassterlord, в комментариях похвалил Матвеева. «Хорош-хорош, на доске почета», — написал он.

Почему Матвеев не скрывает свою внешность?

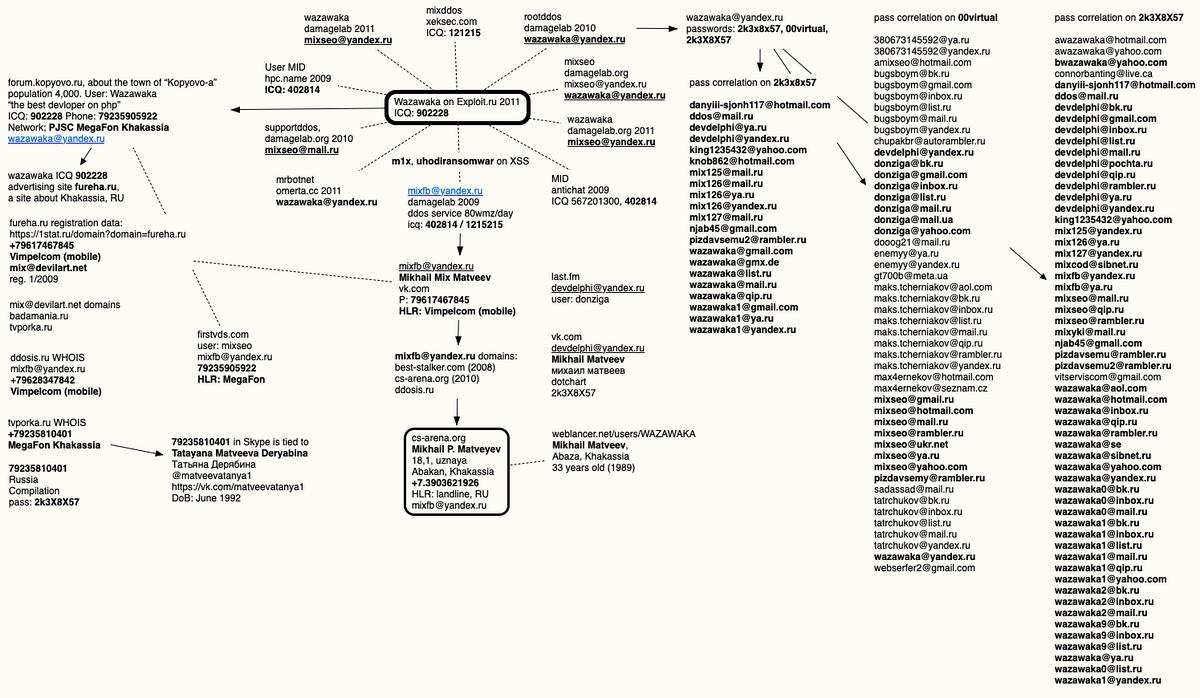

То, что у ФБР есть фотографии Матвеева, — вовсе не заслуга следователей. В январе 2022 года Wazawaka деанонимизировал известный западный журналист Брайан Кребс. Он специализируется на составлении логических цепочек из данных открытых или платных источников. В частности, Кребс любит сопоставлять данные о паролях электронных почт и IP-адресах, которые в разное время попали во взломанные и слитые базы данных. В последние годы журналисту удалось таким образом выйти на след нескольких хакеров и кибермошенников глобального масштаба.

Формальным поводом для расследования Кребса послужило то, что в 2020 году Wazawaka заявил, что имеет отношение к крупной группировке DarkSide, в которую входили в том числе русскоязычные хакеры. DarkSide ответственна за многочисленные атаки на американскую инфраструктуру, в том числе на трубопровод Colonial Pipeline. Это нападение парализовало несколько регионов США и спровоцировало топливный кризис.

В ходе расследования Кребсу очень помогло характерное для 2000-х пренебрежительное отношение российских киберпреступников к безопасности: некоторые хакеры продолжали использовать аккаунты, которые регистрировались без использования VPN или других программных средств сокрытия места пребывания. Сопоставив данные из утечек, Кребс вышел на жителя Абакана Михаила Матвеева, обнаружив также его страницы в соцсетях, номера телефонов и даже некоторых родственников.

Вы сюда ко мне приезжайте, со мной побазарьте. Я объявляю войну США. И хочу сказать, что вы все [люди нетрадиционной сексуальной ориентации]

Михаил Матвеев

российский хакер

Хакер не боится экстрадиции из-за натянутых отношений России и США

Соединенные Штаты, как правило, достаточно легко экстрадируют из дружественных им стран любых преступников, против которых были выдвинуты официальные обвинения. Однако с Россией такого соглашения нет. Кроме того, свою лепту вносит и напряженность в отношениях между Москвой и Вашингтоном. Более того, в западных медиа Россию открыто называют пристанищем для хакеров и киберпреступников разных мастей.

«Хакеры и кибермошенники объединяются с обычными преступными группировками и часто находят убежище в государствах-изгоях. Я говорю в первую очередь о России», — заявила заместитель генерального прокурора США Лиза Монако.

Не сри там, где живешь, путешествуй только по своей стране и не покидай ее пределов

Михаил Матвеев, российский хакер

в ответ на просьбу сформулировать его персональный девиз

При этом Матвеев в целом не стесняется контактов с западной прессой. В августе 2022 года он дал большое интервью The Record, в котором рассказал о сугубо технических деталях организации некоторых своих атак и взаимоотношениях с коллегами. [...]

Кого еще из "русских хакеров" ищут в США?

Матвеев — далеко не единственный хакер из России, за помощь в поимке которого в США пообещали награду в 10 миллионов долларов. Ранее американский Минюст предъявил официальные обвинения в мошенничестве и отмывании денег Денису Кулькову и пообещал тем, кто поспособствует его аресту, аналогичную награду. Следователи считают его основателем сервиса Try2Check, с помощью которого можно было проверять валидность украденных кредитных карт. О каком-либо интересе российских правоохранительных органов к Кулькову не сообщалось.

Всего же в списке самых разыскиваемых ФБР киберпреступников несколько десятков россиян. Некоторые из них в США напрямую называются сотрудниками Главного управления Генштаба ВС РФ (прежнее название — ГРУ). Им вменяют разведывательные операции на территории США с применением киберпреступных технологий. Однако большая часть так или иначе пыталась заработать на создании или внедрении вредоносных программ.

Например, Максим Якубец, по мнению американских властей, был одним из пользователей созданного в 2007 году трояна Zeus, который помогал своим создателям красть данные клиентов крупнейших банков Европы. Нанесенный им ущерб составил, по самым скромным оценкам, 36 миллионов долларов. Позднее Якубец возглавил крупную хакерскую группировку Evil Corp и, по состоянию на 2019 год, якобы жил в Москве.

Другим известным фигурантом списка стал Евгений Полянин, которого в США считают одним из лидеров разгромленной в начале 2021 года группировки REvil. Американские следователи считают его причастным к вымогательству более 13 миллионов долларов, однако реальный размах деятельности хакерского объединения может быть куда более шокирующим.

© The Record, США, 26.08.2022, An interview with initial access broker Wazawaka: 'There is no such money anywhere as there is in ransomware', Перевод: Google Translate, Иллюстрации: via The Record

Дмитрий Смилянец

Интервью с брокером начального доступа Wazawaka: "Нигде нет таких денег, как в вымогателях"

Примечание редактора: в апреле прошлого года группа программ-вымогателей пригрозила разоблачить полицейских осведомителей и другую конфиденциальную информацию, если столичное управление полиции Вашингтона не выполнит требование.

Наглая атака была делом рук банды, известной как Babuk, которая в начале 2021 года приобрела репутацию за размещение на своем веб-сайте украденных баз данных от жертв, отказавшихся платить выкуп. Всего через несколько дней после попытки вымогательства у столичного полицейского управления Babuk объявил, что закрывает свою партнерскую программу по борьбе с вымогателями и вместо этого сосредоточится на краже данных и вымогательстве.

Ранее в этом году журналист по кибербезопасности Брайан Кребс раскрыл подробности о человеке, стоявшем за операцией, по имени Михаил Матвеев, который также был связан с рядом других групп и личностей, включая псевдонима «Вазавака». По словам Кребса, Матвеев стал более неуравновешенным , чем обычно, «публикуя причудливые селфи-видео» и создавая учетную запись в Twitter для обмена кодом эксплойта.

Матвеев поговорил с аналитиком и продакт-менеджером Recorded Future Дмитрием Смилянецем о своем взаимодействии с другими хакерами, подробностях атак программ-вымогателей, в которых он участвовал, и о том, как он остановился на имени Бабук. Беседа велась на русском языке и переводилась на английский с помощью лингвистов из группы Insikt Recorded Future. «Рекорд» не смог самостоятельно проверить все утверждения Матвеева — упомянутые им пострадавшие организации либо отказались комментировать интервью, либо не ответили на запросы. Представитель офиса главного технического директора округа Колумбия заявил, что нападение на столичное полицейское управление является частью продолжающегося расследования, которое они не могут обсуждать.

Интервью, приведенное ниже, было отредактировано для увеличения объема и ясности.

Дмитрий Смилянец: За последний год исследователи называли вас разными именами: Бабук , БорисЕльчин , Вазавака , unc1756 , Orange и даже KAJIT. Это действительно все имена для вас? Или была допущена ошибка?

Михаил Матвеев: Да, все эти ники, кроме одного, мои. Я никогда не был Каджитом. Я устал это доказывать на форуме везде и даже так называемым исследователям и журналистам.

ДС: Вас «заметили» после атаки программы-вымогателя в апреле прошлого года на столичное полицейское управление в Вашингтоне, округ Колумбия. Вы использовали данные, украденные с серверов отдела, для вымогательства, включая базу информаторов. Но потом блог пропал и Babuk развалился, а исходный код просочился. Что случилось?

ММ: Незадолго до событий, связанных со столичным управлением полиции, на форуме мне написал один чувак. Не буду называть его никнейм, но все прекрасно понимают, о ком идет речь. Он мне сказал: «Борис, у меня есть мегакрутой продукт». Он прислал мне несколько сборок, которые я протестировал — все работало нормально. Меня все устраивало. Человек вроде адекватный. Мы начали развивать эту возможность, и компания увлеклась этим продуктом.

Мы назвали его вымогателем Babuk. Все прошло очень хорошо. Они заплатили выкуп. Мы все расшифровали. После этого мы захотели создать партнерскую программу, и я нашел программиста для панели [администрирование партнерской программы-вымогателя]. Потом к нам пришел один товарищ [аффилированная сторона], который действительно сказал, что у него есть доступ в РОВД. Я не проводил эту атаку. Но он провел атаку в полном объеме. Они зашифровали полицейский участок и все скачали.

Переговоры абсолютно ничего не дали. Аффилиаты хотели определенный выкуп, а в итоге, как мы говорим по-русски, «наложили штаны и побежали», когда дело дошло до загрузки данных. Они отказались принять встречное предложение MPD о выкупе в размере 100 000 долларов. Но мой ответ был таким: «Если вы не примете деньги, я опубликую эти данные в блоге». На что аффилиаты в ужасе попросили меня этого не делать. Я сказал им, что украденные данные являются собственностью партнерской программы Babuk. Ну, они стали мне угрожать, что найдут меня. Я просто заблокировал эту партнерку и начал загружать данные в блог.

Партнеры пытались создать новый блог Babuk, так как домен Tor был моим. Но я не дал им этого сделать, и партнерская программа развалилась. Взлом полицейского управления стал последней каплей в крахе этой партнерки, хотя к этому приводило множество разных ситуаций. Например, была огромная ошибка в дешифраторе для гипервизоров ESXi [VMware ESXi — это гипервизор корпоративного класса, тип 1, разработанный VMware для развертывания и обслуживания виртуальных компьютеров]. Он просто обнулил вывод с дисков, и мы уничтожили данные как минимум двух компаний. Мы взяли у них деньги за расшифровщик, но они не смогли расшифровать свои данные. По сути, мы их обманули.

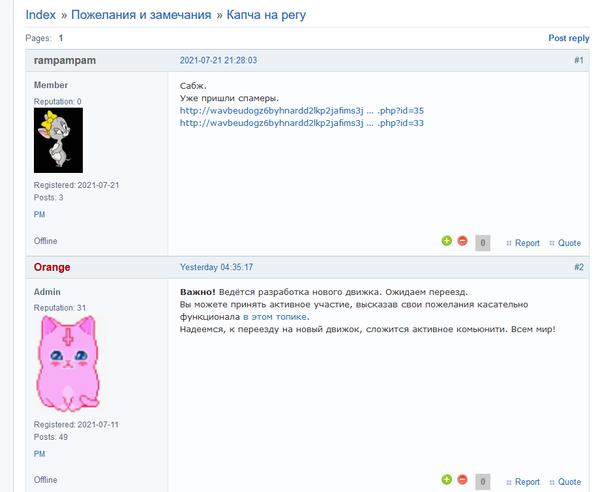

ДС: Затем появился форум RAMP [примечание редактора: RAMP — криминальный подпольный форум, на котором операторы программ-вымогателей и их аффилированные лица рекламируют свою продукцию]. Зачем ты его создал и зачем передал другим?

ММ: Я создал RAMP для использования лукового домена Babuk. К счастью, у Бабука было огромное количество трафика. Так и родилась идея создать форум RAMP. Когда форум стал популярным, я понял, что не хочу им заниматься, потому что это не приносит абсолютно никакой прибыли. Это понесло только расходы. Постоянные распределенные атаки типа «отказ в обслуживании» (DDoS). Все сводилось к тому, чтобы переписать двигатель с нуля и потратить на это кучу денег.

Потом там начались какие-то схематичные вещи, и всех пришлось проверять. Я подумал про себя, Боже, зачем я подписался на это? Именно там на форуме я познакомился с Каджитом. Я сказал Каджиту: «Эй, будь модератором, проверь всех, а я подкину тебе денег». Вот так форум фактически попал в руки Каджита. После этого в моей жизни случились всевозможные проблемы. Я сильно ударился в бутылку, и у меня совсем не было времени на форум, поэтому я отдал форум Каджиту. Потом произошла череда странных событий, когда мне начали писать партнерские программы. Они сказали: «Что, черт возьми, ты делаешь, животное? Скриншоты наших панелей просочились». Мне было стыдно за всю эту ситуацию. Я пошел на форумы и открыл частную жалобу на Каджита от имени Бориса. На тот момент мы очень хорошо общались со службой поддержки LockBit. Он показался мне нормальным парнем, и я подтянул его в этих переговорах. Каджит сказал, что его не забанят, и он ни с кем не будет делиться форумом. Администратор форума Damage [XSS] предложил Каджиту передать форум кому-то другому, и, насколько мне известно, Столлман это получил. Форум RAMP все еще существует, но я туда не захожу, и у меня не было особых контактов со Столлманом.

ДС: Как часто люди из разных партнерских программ конкурируют в одной сети, чтобы вымогать деньги у жертв? Были ли у вас такие ситуации?

ММ: Это случается часто. Особенно, когда несколько человек владеют эксплойтом, или заливают логи с одного и того же рынка трафика, если речь идет о добыче учетных данных начального доступа с помощью стилера. Я взял некоторые исходные коды, так называемые proof-of-concept, с GitHub и модифицировал их. Если вы помните, для Fortinet VPN была известная CVE. Нашли у одного программиста с форума. Исходя из списка IP-адресов, мы получили примерно 48 000 точек входа. Я был очень удивлен тогда, действительно шокирован. Но мы не отработали даже 3% этого списка. Недостаточно времени.

И когда другие — ну скажем, наши конкуренты — стали использовать эту уязвимость, по сетям пошли пересечения. Я часто заходил в уже залоченные кем-то сети и не трогал их, потому что это не моя работа второй раз шифровать, а какие-то ребята разогнали сети. Они заходят и видят, что он зашифрован, и чтобы никто не получил его, они снова зашифровали его. Были случаи, когда мы с ребятами просто пересекались в сети во время разработки, обменивались контактами и как-то обсуждали, что делать дальше. Мы в основном всегда соглашались.

И даже бывало, что мы потом совместно делали какие-то другие проекты. Летом 2022 года это происходит сплошь и рядом, потому что все жаждут материала. Как мы можем получить первоначальный доступ? На самом деле вариантов не много. Есть уязвимости, такие как RCE в различных продуктах VPN-устройств, всё, что может дать доступ в сеть. Или логин доступа к сети от стилеров. Но в основном сейчас все залиты с обменов трафиком и уникального трафика мало. А те, у кого он есть, льют просто для себя или уже работают в каких-то командах, так что это абсолютно нормально, что в сетях есть конфликт интересов и теперь его будет еще больше.

ДС: Расскажите мне о некоторых атаках, которые вам особенно запомнились. Какой был самым быстрым? Сколько времени прошло от первого проникновения в сеть до получения платежа?

ММ: Дмитрий, таких атак я бы выделил несколько… Да, интересных было довольно много. Я хотел бы подвести итог, прежде чем говорить о нападениях. Есть маленькие сети, есть средние сети и есть очень большие сети. И я вам скажу, гораздо проще работать с сетью организации с доходом в 1 миллиард долларов, чем с сетью организации с доходом в 9 миллионов долларов. Я скажу вам, почему. Существует гораздо больше компьютеров, на которых легче спрятаться и проще ориентироваться, чем в небольшой сети, где вы ограничены. Вы должны двигаться очень быстро. И когда я начинал свою карьеру, я начал с BlueKeep — уязвимости в Microsoft Remote Desktop. Я взламывал пять небольших сетей в день, потому что мне нужно было идти и делать это прямо сейчас. Но по мере моего продвижения время, которое я тратил на хаки, увеличивалось.

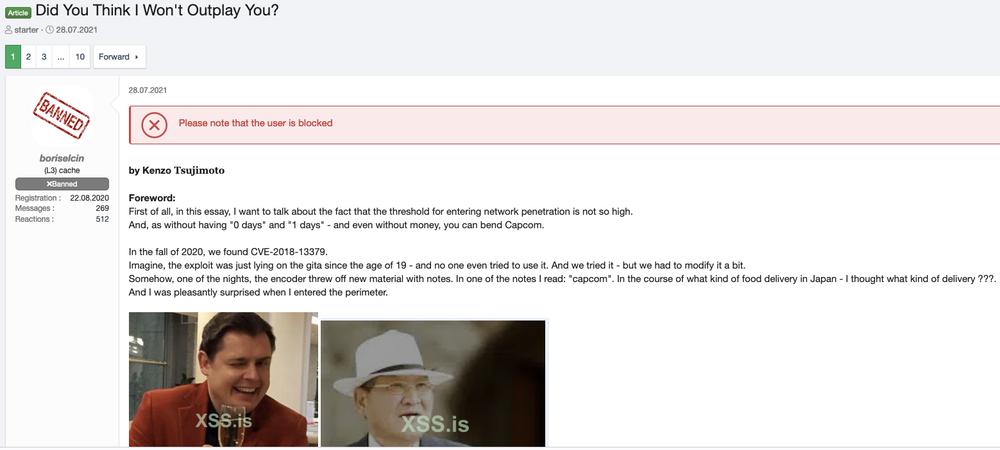

Давайте начнем, не так ли? Моя самая долгая разработка… Наверное, все слышали о компании Capcom. Я попал туда через уязвимость Fortinet. Собственно говоря, когда я туда зашел, меня немного удивило, что там все на японском. Иерархии нет, деления на отделы нет, и все у них в куче. Я нашел мертвого администратора домена. Так появилось имя Бабук. У Capcom был админ Бабак, или бамбук. И когда я нашел этого администратора, я понял, что его никто не использует, но он был корпоративного типа.

Вообще атаку на Capcom я очень хорошо описал в статье Бориса Ельцина «Ты думаешь, я тебя не переиграю». Что ж, было несколько интересных моментов, которые я упустил, и которые я хотел бы осветить в этом интервью. В те дни у меня был очень близкий разговор с небезызвестным «Неизвестным», который сказал мне прийти к ним в группу, и если я поставлю на них капком, он свяжет меня с какими-то нереальными мега людьми. И все в моей жизни будет «чики бомбони» [прим. ред.: это дословный перевод — непонятно, что он имеет в виду]. Но слава богу, все пошло не так, потому что, наверное, меня бы сейчас здесь не было. Я бы не стал давать тебе это интервью. Их продукт в то время был ужасен — у GandCrabуровень. Они не хотели ничего с этим делать, и он сказал мне лично: «Они все равно платят нам, потому что боятся». Ну, в те времена так оно и было. Если помните, lalartu , такой персонаж, который просто, не ища бэкап, не ища всего подряд, запускал билд по всем сетям и собирал деньги. Я сам видел его отчеты и панели, и меня удивило, как человек может это делать. Тогда платили практически всем, особенно REvil. У них были огромные доходы.

Ну, объяснил я пресловутому Неизвестному: «Вот, милый человек. У вас есть какие-то дыры, какие-то баги в продукте. Да я там не запер [зашифровал], я там как-то обосрался». На что он пообещал все исправить. Ждал долго, наверное месяца полтора прошло от обладания контроллером домена до самой блокировки. Это была самая долгая атака. Вот, собственно, перед тем, как я захотел залочить Capcom, я ему еще раз написал: «Ну что, все работает?» Он говорит: «Да, да, все работает». И я сделал билд и протестировал его в небольшой сети, насколько я помню. Это был какой-то муниципалитет, и хоть платили копейки, но мне это не нравилось. Я написал Неизвестному о своем недовольстве.

Все будет хорошо, сказал он, разворачивай. В то же время я очень тесно общался с одним из аффилированных лиц Рагнара. Он жил за границей. Кстати, возможно, он там уже сидит в тюрьме, потому что точно был за границей. Ну мы все как-то быстро пообщались и договорились, в Capcom все быстро сделали. А, на следующее утро Неизвестный пишет мне, типа, какого хрена. Я сказал, братан, извини, без обид, я тебя предупредил. Он обиделся на меня, заблокировал меня и отошел, как поступил бы ребенок, когда отнимаешь игрушку. Мальчики сказали мне, что он хочет найти меня в реальной жизни. Неизвестный любил это делать, любил играть жестко и играть в бандитов. Они слишком шумели, наверное, как и я сейчас, в то время, когда не надо было так шуметь.

Самая быстрая атака в моей жизни случилась, как только я получил уязвимость ProxyLogon. В то время у меня был на гранте программист, который дорабатывал эксплойт. Одной из интересных сетей была логистическая компания в Нидерландах . Большой склад. очень большой склад. Я попал на экскурсию на сервер. Здесь я сразу же получил токены администратора домена. Ну, эти ребята совсем не испугались и ни о чем не беспокоились. Помню, я зашел туда в 20:00 по московскому времени, а около 4:00 по московскому времени там уже все было заперто. С 6 утра нам в панике написал администратор, на что я ему сказал, братан, жди супервайзера.

Итак, давайте шаг за шагом. Глядя в сети вроде все просто и понятно. У них есть домен администратора для нас. Пароль был один на все, на гипервизорах, на резервном сервере в рабочей группе. Проанализировав сеть, я нашел систему резервного копирования WIM. Я смог достать из него все пароли и тем самым получил все бэкапы, хотя их бэкапы были такие плохие. Они только что сделали резервную копию на NAS [сетевое хранилище]. Я пошел в NAS и отформатировал его. Зашел на ESXi, зашифровал и там, примерно через час, он нам написал.

Ровно в полночь админ написал: «Хочу решить вопрос». Я сказал, что вопрос не может быть решен, потому что он не начальник. Утром пришлось лететь в другой город. Помню, сижу в аэропорту, мне компания пишет: $2 млн. Перевод 2 млн долларов. У меня никогда не было такой суммы в кошельке. Конечно, в таком удивлении и ажиотаже я сажусь в самолет, понимая, что у меня есть, блин, ноутбук с 2 миллионами долларов. Ну, я дал им расшифровщики, а когда приехал, открыл чат. Черт возьми, что-то там не так, они просто орут: Вы уничтожили VMDK [VMDK — это формат файла, который описывает контейнеры для виртуальных жестких дисков, которые будут использоваться в виртуальных машинах, таких как VMware Workstation или VirtualBox]. Я попытался разобраться и попросил образцы VMDK. И они просто весят ноль КБ. Ну все пиздец.у кого был рак ». Как же так? Он говорит: ну не знаю, говорит, что-то сломалось. И просили вернуть деньги. Ну, у нас не было выбора, кроме как заблокировать их. Мы обманули их на эти деньги. Я до сих пор виню себя за это. Это была самая быстрая и платежеспособная атака, которую я когда-либо проводил.

ДС: Как вы получаете доступ к сетям?

ММ: Я взял все с GitHub. Как говорится, сделан из дерьма и палок. Первым интересным эксплойтом был Fortinet, а затем очень старая уязвимость в приложении SharePoint. Затем был SonicWall. В общем, я всегда пытался получить первоначальный доступ с RCE [удаленное выполнение кода]. Я пробовал покупать бревна у похитителей RedLine . Но наилучшую точку входа дает RCE.

К сожалению, каталоги Windows устроены таким образом, что, находясь внутри каталогов, сеть разворачивается, как домино. На самом деле ничего сложного, Windows вам в помощь. Трахни меня, чувак. Я раздвигаю ноги перед тобой. Я никогда ничего не покупал. Еще раз повторю. Все было сделано из дерьма и палок. Все зарабатывается просто так. Все, что описывается в СМИ, это то, что мы супер группа вымогателей, супер-мега крутые чуваки, которых много. Нет, абсолютно все обычные ребята, в основном работающие в одиночку.

ДС: Как удается опережать защитников? Или они настолько медленные, что это не имеет значения?

ММ: Здесь все очень просто. Специалисты по кибербезопасности, никто из них никогда не был настоящей мишенью. Это как стрелять на дальность из ружья. Вы вроде бы стреляете и попадаете в цель, но если вам дадут автомат и бросят на поле боя, то тоже будет много факторов, которые будут мешать вам попасть в цель — внутренний страх, и другие чувства.

Это живые люди. Поэтому, поскольку они никогда не были в боевых условиях, они никогда не тестировали эти сети в боевых условиях. Именно поэтому мы на шаг впереди. Они думают иначе. Они мыслят теоретически. С точки зрения теории, существуют целые команды и APT-сообщества, атакующие некоторые сети. Так что я скажу так: если бы все группы вымогателей вдруг стали специалистами по кибербезопасности, а те, кто сейчас являются специалистами по кибербезопасности, начали пентестировать сети, программам-вымогателям пришел бы конец.

ДС: Какой вы видите индустрию программ-вымогателей через три года? Останутся ли программы-вымогатели лучшей моделью монетизации для киберпреступников или они перейдут на что-то другое?

ММ: Это похоже на то, как когда-то кардинг был популярен, и в нем было много денег, но теперь он мертв. А вымогатели скоро умрут — не через три года, а раньше. Буквально все изменилось за последние полгода. С начала спецоперации в Украине почти все отказались платить. Я часто сталкивался с людьми, которые писали мне в чат: «Вы русский оккупант. Довольствуйтесь $ 10k. И мы не дадим вам больше. По крайней мере, возьми это. Конверсия [или рентабельность инвестиций] полностью упала за последние шесть месяцев. В общем, работать стало тяжело.

Если умрет, то умрет. Вам нужно придумать что-то новое. Но программы-вымогатели хуже героина. Я не пробовал, но видел людей, которые на нем сидят, и вот что я вам скажу: программы-вымогатели хуже наркомании. Нигде нет таких денег, как в вымогателях. Я даже сравнил его с наркоторговцами из гидры [крупнейший в мире даркнет-маркетплейс, который был закрыт в этом году]. Они зарабатывают меньше, чем мы.

Но на данный момент вымогатели остаются лидером по монетизации. В интернете нет других схем, которые несли бы большую монетизацию. Или я о них еще не знаю.

ДС: Как война в Украине повлияла на распространение программ-вымогателей и киберпреступность в целом?

ММ: Я не буду называть это войной в Украине, я назову это спецоперацией. Я надеюсь, вы понимаете. Это оказало огромное влияние. У меня было много друзей из Украины. Из всего моего списка контактов жителей Украины только один или два человека на данный момент общаются со мной. Остальные все ушли. Меня называют оккупантом.

Это ужасно, отрасль реорганизовалась. Я не знаю, началась бы спецоперация, но, насколько мы все знаем, Россия начала потихоньку идти на сотрудничество с США в отношении киберпреступности. Я обосралась и потом очень боялась, много пила. Я перечитал нашу Конституцию и понял, что меня, блин, оставят в России, но было страшно [прим. ред.: у России нет договора об экстрадиции с США]. О деньгах я уже забыл, а тут спецоперация началась. Я был чертовски счастлив. Хотя вы знаете, что глупо об этом говорить, потому что мое интервью будут читать и граждане Украины, и мог погибнуть чей-то отец, или их ребенок. Я начал радоваться, знаете ли, безнаказанно. Но, если бы не спецоперация,

ДС: Вам предлагали работать в определенных государственных службах? Если да, то какие?

ММ: Вы, наверное, хотите услышать какие-то секреты, но секретов совсем нет. Меня даже удивило, что за всю историю моей карьеры с 2011 года ко мне так никто и не пришел. Ни ФСБ, ни МВД. Я просто жил обычной жизнью.

Я даже не понимаю, когда читаю на форумах, что к какому-то парню приходила ФСБ и заставляла работать. Мне кажется, что они все врут, и сами пошли в ФСБ проситься на работу — но я не знаю, как это работает. Структура ФСБ очень секретна. В отличие от американцев, ФСБ не размещает на своем сайте портреты, чтобы сказать: смотри, я смотрю Most Wanted Cyber. Мне непонятно, чего хотят добиться американцы. Я вообще ничего не знаю о работе ФСБ РФ. Для меня это темная лошадка. Я мог бы даже быть рад пересечься с ними, но нет, это не обязательно.

ДС: Расскажи мне секрет. Между ФСБ и ФБР кто вас больше всего пугает?

ММ: Что меня больше всего беспокоит? Если эти две структуры начнут сотрудничать друг с другом — то мне пиздец, минимум три пожизненных срока.